趨勢科技日前發表研究報告,揭露進階駭客如何利用新的非傳統管道來破壞智慧工廠。

趨勢科技基礎架構策略副總裁Bill Malik表示,以往製造業面對的網路攻擊都利用到傳統惡意程式,而這些程式一般可被網路與用戶端防護所攔截。然而,新的進階攻擊卻已開發出專門針對Operation Technology(OT)及能躲避偵測的手法。正如該研究顯示,目前已有好幾種媒介可導致此類威脅,可能令工業 4.0 企業發生重大的財務與商譽損失。解決之道就是採用專為IIoT設計的防護來徹底杜絕這類精密的針對性威脅。

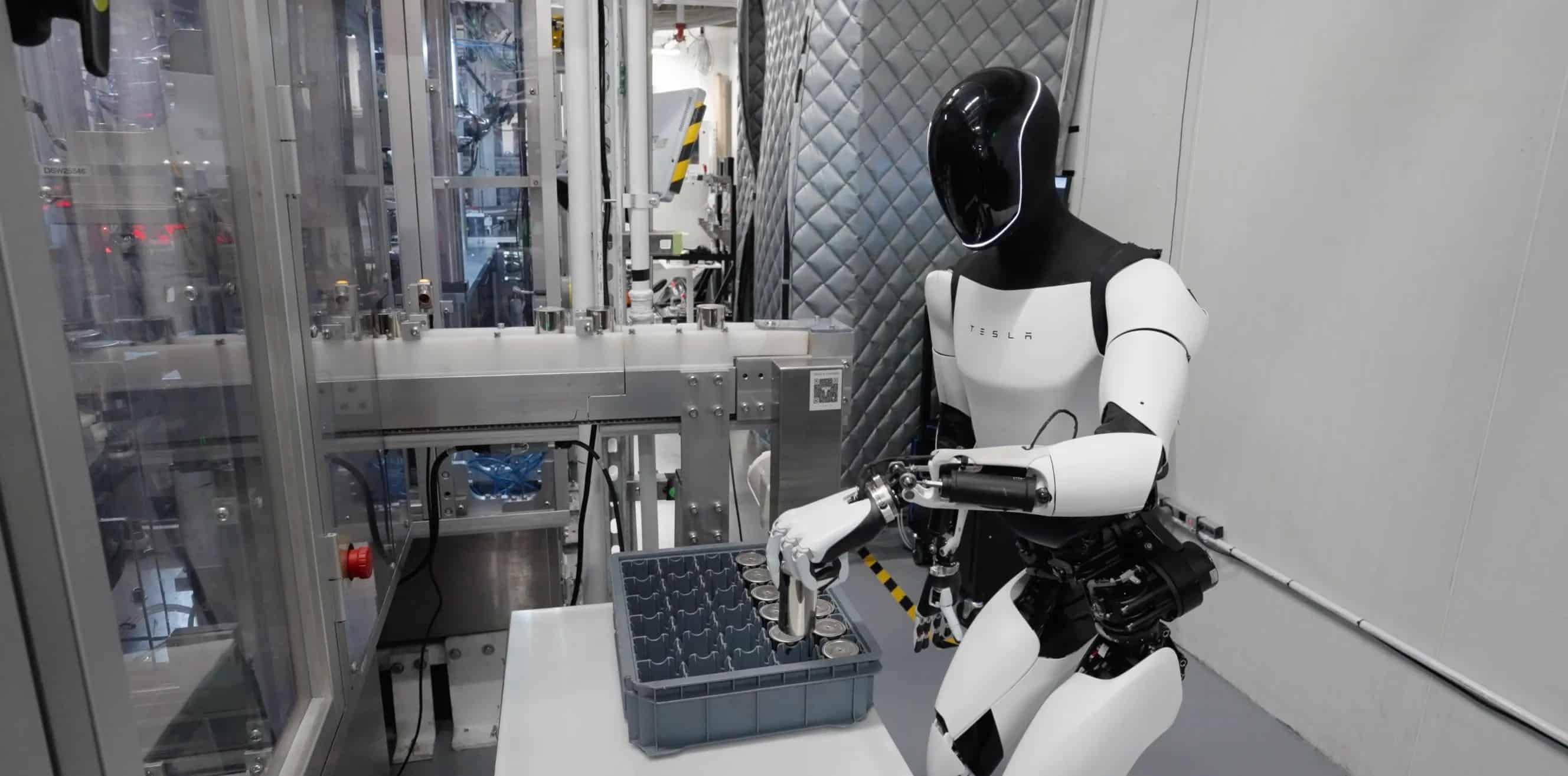

該項研究由Trend Micro Research 與米蘭理工大學(Politecnico di Milano)合作進行,在該校工業 4.0 實驗室內的名牌廠商製造設備上示範駭客如何利用工業物聯網(IIoT)環境中的現有功能與資訊保安漏洞來謀取不法利潤。

米蘭理工大學生產系統設計與管理約聘教授Giacomo Tavola與進階網路資訊保安副教授 Stefano Zanero指出,米蘭理工大學致力投入工業4.0的研究,以解決自動化進階控制系統的重大資訊保安與穩定性問題,尤其是它們已成為所有製造業的重要問題,對企業的影響也日益嚴重。

關鍵智慧製造設備大多採用專屬系統,然而這些設備卻具備傳統資訊科技系統的運算效能,在這些設備的效能已遠大於其用途所需的情況下,讓駭客有多餘的效能可利用。這些電腦大多使用專屬協定來溝通,但就像資訊科技系統一樣,這些協定也會被用來輸入惡意程式碼、潛入網路、或竊取機密資訊而不被察覺。

儘管智慧製造系統的設計是要部署在隔離環境內,但這樣的隔離卻因 IT 與 OT 的接軌而逐漸消失。由於此類系統是針對隔離環境而設計,故相當依賴環境本身的安全性,所以沒有太多防範惡意活動的安全性檢查。

這類可能遭駭客利用的系統及設備包括製造執行系統(MES)、人機介面(HMI) 以及可客製化的 IIoT 裝置。這些都是資訊保安上的潛在弱點,一旦遭駭客入侵就有可能破壞生產中的商品、導致設備故障,或者生產流程遭篡改而造成產品瑕疵。

針對上述問題,報告詳細提供了一些防禦與防範的措施,如採用可支援OT通訊協定的深層封包檢查,在網路層偵測異常資料;在用戶端裝置上定期執行一致性檢查,以發掘任何遭篡改的軟體元件;於IIoT裝置上的程式碼簽章也應包括相關的第三方程式庫;並將風險分析從實體保安延伸至自動化軟體;為智慧製造環境中的資料及軟體建立完整的「信任鏈」(Chain of Trust);利用偵測工具來發掘複雜製造設備中的漏洞與惡意邏輯;工業設備上的軟體要實行隔離與權限劃分。